Furtherevidence of Certificate Authority break-ins

27 October 2011, 18:17

Bài được đưa lênInternet ngày: 27/10/2011

Trongsố những thứ khác, sự gia tăng sắc nhọn trong nhữngthu hồi chứng thực từ việc sử dụng các công nghệ mãhóa.

Nguồn: Quỹ Biên giớiĐiện tử EFF

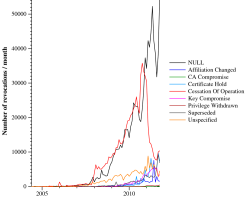

Amongother things, the sharp rise in certificate revocations has beencaused by the increased use of encryption technologies.

Source:Electronic Frontier Foundation (EFF)

Lờingười dịch: Đã có nhiều thu hồi chứng thực số trong4 tháng trở lại đây tại các cơ quan chứng thực sốCA. “CA thu hồi các chứng thực vì nhiều lý do - ví dụ,khi các khách hàng đóng bộ phận kinh doanh (ngừng hoạtđộng) hoặc đánh mất khóa bí mật (tổn thương khóa).Điều đáng lưu ý là bao gồm 248 trường hợp trong cácCRL nơi mà lý do được nêu là CA có trách nhiệm đã bịtổn thương. Tới tháng 06/2011, chỉ 55 chứng thực đãbị thu hồi vì lý do này. Gần 200 chứng thực đã bịthu hồi kể từ đó đã được 5 CA khác nhau phát hành”.Xem thêm thông tin về CA ởđây.

Trong một bài báo đặcbiệt về an ninh của SSL, Peter Eckersley từ EFF đã nóirằng ít nhất 5 cơ quan chứng thực CA đã bị tổn thươngtrong vòng 4 tháng qua. Eckersley đã trích thông tin này từcác danh sách thu hồi mà các CA đã đưa ra. Những “Danhsách Thu hồi Chứng thực” CRL này chứa các chứng thựccó thể không còn được xem là hợp lệ nữa. CAthu hồi các chứng thực vì nhiều lý do - ví dụ, khi cáckhách hàng đóng bộ phận kinh doanh (ngừng hoạt động)hoặc đánh mất khóa bí mật (tổn thương khóa). Điềuđáng lưu ý là bao gồm 248 trường hợp trong các CRL nơimà lý do được nêu là CA có trách nhiệm đã bị tổnthương. Tới tháng 06/2011, chỉ 55 chứng thực đã bị thuhồi vì lý do này. Gần 200 chứng thực đã bị thu hồikể từ đó đã được 5 CA khác nhau phát hành.

Điều này có nghĩalà, trong vòng 4 tháng, các tin tặc đã gây tổn thươngcho ít nhất 5 CA để phát hành các chứng thực không hợplệ. Và rằng điều này chỉ là tối thiểu tuyệt đối.Trong đa số các trường hợp - hơn 900.000 tổng số - nhàcấp phát CRL chọn không điền đầy trường nơi mà mộtlý do có thể được đưa ra. Những thâm nhập trái phépvào các CA là vấn đề vì bất kỳ CA tin cậy nào cũngcó thể phát hành các chứng thực cho bất kỳ trang webnào. Các trình duyệt sẽ chấp nhận chúng mà không cóyêu sách nào - và rằng áp dụng cho Gmail cũng nhiều nhưcho cơ sở ngân hàng trực tuyến của ngân hàng DeutscheBank. Theo cơ quan Giám sát SSL, các trình duyệt tin cậy hơn600 CA trong hơn 50 quốc gia.

Ina feature article onthe security of SSL, Peter Eckersley f-rom the Electronic FrontierFoundation has said that at least five Certificate Authorities (CAs)have been compromised in the past four months. Eckersley extractedthis information f-rom the revocation lists that are released by theCAs.

These"Certificate Revocation Lists" (CRLs) contain certificatesthat can no longer be considered valid. CAs revoke certificates for avariety of reasons – for example, when customers close down abusiness division (cessation of operation) or lose their secret key(key compromise). What was notable was the inclusion of 248 cases inthe CRLs whe-re the stated reason was that the responsible CertificateAuthority had been compromised. Up to June 2011, only 55 certificateswere revoked for this reason. The nearly 200 certificates that havebeen revoked since then were issued by five different CAs.

Thismeans that, within only four months, hackers compromised at leastfive CAs in order to issue unauthorised certificates. And that isonly the absolute minimum. In the large majority of cases – over900,000 in total – the CRL issuer chose not to fill in the fieldwhe-re a reason can be given. Such CA intrusions are problematicbecause any of the accredited Certificate Authorities can issuecertificates for any web page. Browsers will accept them withoutcomplaint – and that applies to Gmail as much as to Deutsche Bank'sonline banking facility. According to SSL Observatory, our browserstrust more than 600CAs in over 50 countries.

Dịch tài liệu: LêTrung Nghĩa

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Blog này được chuyển đổi từ http://blog.yahoo.com/letrungnghia trên Yahoo Blog sang sử dụng NukeViet sau khi Yahoo Blog đóng cửa tại Việt Nam ngày 17/01/2013.Kể từ ngày 07/02/2013, thông tin trên Blog được cập nhật tiếp tục trở lại với sự hỗ trợ kỹ thuật và đặt chỗ hosting của nhóm phát triển...

DigComp 3.0: Khung năng lực số châu Âu

DigComp 3.0: Khung năng lực số châu Âu

Các bài toàn văn trong năm 2025

Các bài toàn văn trong năm 2025

Các bài trình chiếu trong năm 2025

Các bài trình chiếu trong năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bạn cần biết những gì về các khung năng lực AI mới của UNESCO cho học sinh và giáo viên

Bạn cần biết những gì về các khung năng lực AI mới của UNESCO cho học sinh và giáo viên

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

AI trong TVET - Một vài gợi ý triển khai trong thực tế

AI trong TVET - Một vài gợi ý triển khai trong thực tế

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

Nâng cao tính mở và khả năng sử dụng của Hàng hóa Công cộng Kỹ thuật số bằng cách chỉ chấp nhận các bộ sưu tập nội dung và bộ dữ liệu hoàn toàn được cấp phép mở

Nâng cao tính mở và khả năng sử dụng của Hàng hóa Công cộng Kỹ thuật số bằng cách chỉ chấp nhận các bộ sưu tập nội dung và bộ dữ liệu hoàn toàn được cấp phép mở

Chiến lược 2023-2028 của DPGA

Chiến lược 2023-2028 của DPGA

Hình dung lại dữ liệu cho AI Nguồn Mở: Lời kêu gọi hành động

Hình dung lại dữ liệu cho AI Nguồn Mở: Lời kêu gọi hành động