1. Đặt vấn đề

Cuối tháng 04/2015, tôi có bài viết về 'Tiếp cận mô hình mạng 7 lớp theo Mô hình Kết nối tương tác các Hệ thống Mở - Mô hình OSI (Open Systems Interconnection Model) và đề xuất cho Việt Nam về an toàn thông tin dữ liệu' [1], trong đó có những phân tích về việc Việt Nam cho tới nay chưa làm chủ được bất kỳ lớp mạng nào trong số 7 lớp mạng theo mô hình OSI khi tạo, gửi và nhận dữ liệu. Từ phân tích đó đã đề xuất cho Việt Nam “dành ưu tiên cao nhất, cho chính các giải pháp nguồn mở, với các dự án phần mềm nguồn mở (PMNM) làm việc trực tiếp với vòng đời an toàn thông tin - dữ liệu, bắt đầu từ việc tạo ra dữ liệu (ví dụ như với LibreOffice, Thunderbird) và sau đó ngay lập tức bảo vệ nó trước khi thực hiện bất kỳ hành động nào khác”.

Vậy vòng đời an toàn dữ liệu là gì? Có những pha nào trong vòng đời an toàn dữ liệu? Những khuyến cáo bảo vệ thông tin - dữ liệu nào tương ứng với các pha đó - là trọng tâm của bài viết này.

2. Quản lý vòng đời an toàn dữ liệu

Trong tài liệu 'Chỉ dẫn về an toàn cho Các lĩnh vực Trọng tâm Sống còn trong Điện toán Đám mây V2.1' do 'Liên minh An toàn Đám mây' - CSA (Cloud Security Alliance) xuất bản vào tháng 12 năm 2009 [2] có đề cập tới an toàn của đám mây phụ thuộc vào kiến trúc và 12 lĩnh vực khác. Trong số 12 lĩnh vực khác đó, có nhắc tới việc quản lý vòng đời an toàn thông tin - dữ liệu.

Một trong những mục tiêu ban đầu của an toàn thông tin là để bảo vệ các dữ liệu cơ bản, trang bị cho các hệ thống và ứng dụng của chúng ta. Khi chúng ta chuyển lên điện toán đám mây (ĐTĐM) (hoặc chỉ đơn giản khi làm việc trong môi trường Internet) thì các phương thức truyền thống để đảm bảo an toàn cho các dữ liệu bị thách thức với các kiến trúc hệ thống dựa trên đám mây (hoặc Internet). Khả năng thay đổi mềm dẻo, nhiều người thuê mướn sử dụng, các kiến trúc mới về vật lý và logic, và việc kiểm soát ảo hóa đòi hỏi phải có các chiến lược mới về an toàn dữ liệu. Với nhiều triển khai đám mây, chúng ta cũng đang chuyển các dữ liệu ra các môi trường bên ngoài – hoặc thậm chí là công cộng, theo các cách thức mà có thể chưa từng được nghĩ tới chỉ vài năm trước.

2.1 Các pha trong quản lý vòng đời an toàn thông tin - dữ liệu

Vòng đời an toàn thông tin là khác với quản lý vòng đời thông tin, phản ánh những nhu cầu khác biệt về an toàn của người sử dụng. Vòng đời an toàn thông tin có 6 pha như hình minh họa:

Những thách thức chủ chốt về an toàn vòng đời của dữ liệu trong đám mây là liên quan tới một loạt các khía cạnh khác nhau như: an toàn dữ liệu, vị trí của dữ liệu, sự bền lâu của dữ liệu, việc cách li dữ liệu của các khách hàng khác nhau, việc sao lưu và phục hồi dữ liệu, việc tiết lộ dữ liệu khi có yêu cầu của các cơ quan chức năng, việc tập hợp và suy luận về dữ liệu. Các khía cạnh này, cùng với các khuyến cáo về chúng, có thể tham khảo trong tài liệu [2], phần 5, 'Quản lý vòng đời của thông tin', trang 37-40. Ở đây, chúng ta chỉ nêu các khuyến cáo và an toàn dữ liệu theo từng pha đối với việc quản lý vòng đời thông tin - ILM (Information Lifecycle Management).

Một số khuyến cáo chung được liệt kê trong ngữ cảnh từng pha của vòng đời. Lưu ý là, phụ thuộc vào mô hình dịch vụ đám mây, phần mềm như một dịch vụ - SaaS (Software as a Service), nền tảng như một dịch vụ - PaaS (Platform as a Service), hoặc hạ tầng như một dịch vụ - IaaS (Infrastructure as a Service), một số khuyến cáo cần phải được khách hàng triển khai và một số khác phải được nhà cung cấp đám mây triển khai. Nói một cách khác, trách nhiệm đảm bảo an toàn cho dữ liệu theo từng pha của vòng đời nằm ở cả phía các khách hàng và phía các nhà cung cấp dịch vụ đảm mây, chứ không phải chỉ nằm duy nhất ở phía các nhà cung cấp dịch vụ đám mây.

Điều này cũng có nghĩa là, trong môi trường sử dụng Internet, thì trách nhiệm đảm bảo an toàn cho dữ liệu theo từng pha của vòng đời nằm ở cả phía các khách hàng và nhà cung cấp dịch vụ Internet.

2.2 Các khuyến cáo theo các pha của vòng đời an toàn thông tin - dữ liệu

Pha tạo dữ liệu

-

Xác định các khả năng sẵn sàng của việc phân loại và dán nhãn dữ liệu.

-

Quản lý các quyền số - DRM (Digital Right Management) của tổ chức có thể được lựa chọn.

-

Việc gắn thẻ cho dữ liệu của người sử dụng đang trở nên thông dụng trong các môi trường Web 2.0 và có thể được thúc đẩy để giúp phân loại dữ liệu.

-

Đối với các dữ liệu cần được bảo vệ, phải tiến hành mã hóa ngay tại chỗ, ngay trên máy tạo ra dữ liệu đó, ngay khi các dữ liệu đó được tạo ra, trước khi tiến hành bất kỳ thao tác nào khác, bao gồm cả việc lưu giữ lại các dữ liệu đó.

-

-

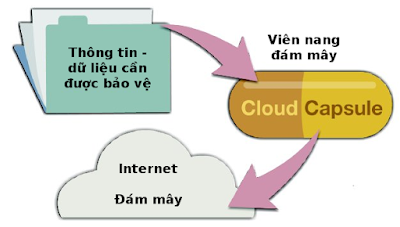

Một trong các cách bảo vệ dữ liệu như được khuyến cáo trong tài liệu nghiên cứu 'Báo cáo 2014 - Các mối đe dọa không gian mạng đang nổi lên' của Viện Công nghệ Georgia [3], là tạo ra viên nang đám mây (CloudCapsule) với các dữ liệu đã được mã hóa trước khi lên mây, cho phép người sử dụng chuyển sang chế độ an ninh bằng việc sử dụng máy trạm chính xác y hệt và truy cập các tệp được mã hóa được lưu trữ trong đám mây.

-

Để việc tạo ra dữ liệu sạch, cần tới môi trường tạo ra dữ liệu sạch, vì thế khuyến cáo sử dụng các thiết bị, môi trường nền tảng hệ điều hành, phần mềm tạo dữ liệu là các PMNM, như hệ điều hành GNU/Linux Ubuntu hoặc Fedora, bộ phần mềm các công cụ văn phòng như OpenOffice hoặc LibreOffice, phần mềm tạo và gửi - nhận thư điện tử Mozilla Thunderbird, như được khuyến cáo sử dụng trong các cơ quan nhà nước theo Thông tư số 20/2014/TT-BTTTT [4] ngày 05/12/2014 Quy định về các sản phẩm phần mềm nguồn mở được ưu tiên mua sắm, sử dụng trong cơ quan, tổ chức nhà nước.

Pha lưu giữ dữ liệu

-

Xác định các kiểm soát truy cập sẵn sàng trong hệ thống tệp, hệ quản trị cơ sở dữ liệu, hệ quản trị tài liệu, …

-

Các giải pháp mã hóa, như đối với thư điện tử, truyền dẫn mạng, cơ sở dữ liệu, các tệp và các hệ thống tệp. Lưu ý: các dữ liệu được lưu giữ ở pha này là các dữ liệu đã được mã hóa rồi từ pha trước, pha tạo dữ liệu như được nêu ở phần trên. Nếu việc mã hóa dữ liệu không được thực hiện ở pha trước đó, mà chỉ được làm ở pha này, đặc biệt khi mà người sử dụng chuyển các dữ liệu chưa được mã hóa lên máy chủ trên Internet, thì các dữ liệu có nguy cơ bị chặn lấy ở giữa đường, hoặc các nhà cung cấp dịch vụ khai thác vì các mục đích khác ngay trên các máy chủ lưu giữ các dữ liệu đó của người sử dụng. Cách làm này cũng có khả năng bị rơi vào cái bẫy dạng 'đục lỗ cho mèo chui qua, rồi nghĩ chuột, bọ, gián không chui qua được', nghĩa là khi có lỗ thủng trong hệ thống, thì không phải người có chủ ý nghĩ ra việc để lại lỗ thủng đó có khả năng truy cập được tới dữ liệu, mà bất kỳ ai có hiểu biết sâu về hệ thống cũng có khả năng thực hiện được việc tương tự.

-

Các công cụ chống rò rỉ dữ liệu (thường là hoặc phòng ngừa mất dữ liệu - DLP (Data Loss Prevention hoặc Data Leak Prevention) có thể hỗ trợ trong việc xác định và kiểm toán dữ liệu có đòi hỏi sự kiểm soát. Tương tự như với việc mã hóa, việc chống rò rỉ dữ liệu, cũng được khuyến cáo thực hiện ngay trên các máy tính trạm sau khi tạo xong thông tin - dữ liệu của người sử dụng, trước khi tiến hành bất kỳ hành động nào khác. Các phần mềm chống rò rỉ dữ liệu thường được cài đặt, thiết lập cấu hình và tích hợp ngay trên máy trạm vào bộ phần mềm văn phòng và trình thư điện tử máy trạm của người sử dụng.

Pha sử dụng

-

Giám sát và ép buộc các hoạt động tuân thủ các qui định về bảo mật thông tin dữ liệu, thông qua các tệp ghi lưu ký và/hoặc các công cụ dựa vào các đại lý.

-

Quản lý việc phân quyền sử dụng thông tin - dữ liệu.

-

Logic và an toàn các ứng dụng.

-

Các kiểm soát mức đối tượng bên trong các giải pháp của hệ thống quản trị dữ liệu (DBMS).

Pha chia sẻ

-

Giám sát và ép buộc các hoạt động tuân thủ các qui định về bảo mật thông tin dữ liệu, thông qua các tệp ghi lưu ký và/hoặc các công cụ dựa vào các đại lý.

-

Logic và an toàn các ứng dụng.

-

Các kiểm soát mức đối tượng bên trong các giải pháp của hệ thống quản trị dữ liệu (DBMS).

-

Xác định các kiểm soát truy cập sẵn sàng bên trong hệ thống tệp, DBMS, và hệ thống quản trị tài liệu.

-

Mã hóa, như đối với thư điện tử, truyền dẫn mạng, cơ sở dữ liệu, các tệp và các hệ thống tệp. Việc mã hóa được thực hiện từ pha tạo dữ liệu. Ở pha này bổ sung thêm việc mã hóa trên đường truyền khi việc chia sẻ dữ liệu được thực hiện qua mạng. Tham khảo việc mã hóa toàn bộ web như được giới thiệu với website Let's Encrypt (Hãy mã hóa) [5]; với Let's Encrypt, gốc root của cơ quan chứng thực (CA) được cài đặt trong phần mềm máy trạm [6], và cho phép giữ gốc root CA an toàn không trực tuyến nhờ vào việc phát hành các chứng thực số cho các thuê bao từ các CA trung gian của nó [7].

Pha lưu trữ

-

Mã hóa, như đối với các băng sao lưu và các vật lưu trữ dài hạn khác. Việc mã hóa được thực hiện từ pha tạo dữ liệu, trước khi đưa vào các băng sao lưu và các vật lưu trữ dài hạn khác. Xem xét khả năng tạo các viên nang đám mây như được nêu ở phần trên.

-

Quản lý và theo dõi tài sản.

Pha phá hủy

-

Băm nhỏ mật mã: phá hủy tất cả các tư liệu chủ chốt có liên quan tới dữ liệu được mã hóa.

-

Xóa có an toàn thông qua việc quét sạch đĩa và các kỹ thuật liên quan.

-

Phá hủy vật lý, như việc phá hủy các vật lưu trữ vật lý.

3. Đề xuất thay cho lời kết

Tiếp tục mạch đề xuất từ bài trước 'Tiếp cận mô hình mạng 7 lớp OSI và đề xuất cho Việt Nam về an toàn thông tin dữ liệu' [1], bài này đề xuất một số công cụ bảo vệ dữ liệu theo vòng đời an toàn của nó, khi đối chiếu với danh sách 19 chủng loại các công cụ nguồn mở bảo mật hệ thống thông tin [8] từng được giới thiệu từ bài trước, nhiều sản phẩm, dự án và chủng loại trong số đó có thể được sử dụng cho việc bảo mật cho các pha của vòng đời an toàn dữ liệu được nêu ở trên, như:

Bên cạnh các công cụ làm việc trực tiếp với các pha của vòng đời an toàn dữ liệu, nhiều chủng loại khác trong số 19 chủng loại đó cũng có khả năng được sử dụng bổ sung cho các khía cạnh bảo mật khác của hệ thống thông tin.

Vì các phần mềm trong các chủng loại được nêu ở trên đều là các PMNM, các dự án PMNM hiện đang có sẵn trên thế giới, nên chúng ta không cần phải tạo lại chiếc bánh xe, mà hãy tham gia vào các cộng đồng dự án có sẵn đó, tạo ra các cộng đồng PMNM Việt Nam theo từng dự án đó để phát triển cùng và không tách rời khỏi các cộng đồng thế giới của từng dự án đó, luôn nghĩ tới việc ngược lên dòng trên về dự án gốc vì điều này sẽ là vì sự phát triển bền vững của dự án, của người/đơn vị phát triển và những người sử dụng nó về lâu dài.

Một gợi ý đề xuất nữa là hiện tại, Trung tâm Nghiên cứu và Phát triển Quốc gia về Công nghệ Mở (RDOT), Bộ Khoa học và Công nghệ đã và đang triển khai thí điểm các khóa học huấn luyện huấn luyện viên nguồn mở với các nội dung phi kỹ thuật của thế giới phần mềm tự do nguồn mở [9]-[10], có khả năng là những nội dung kiến thức bổ trợ rất hữu ích cho các cá nhân và/hoặc tổ chức có mong muốn tham gia vào các cộng đồng các dự án phát triển PMNM đúng theo mô hình phát triển của PMNM thế giới như những dự án của một số công cụ bảo vệ dữ liệu theo vòng đời an toàn dữ liệu được nêu ở trên. Hãy tham gia vào các khóa học như vậy cùng chúng tôi!

4. Các thông tin tham khảo

Hà Nội, thứ hai, ngày 22/06/2015

DigComp 3.0: Khung năng lực số châu Âu

DigComp 3.0: Khung năng lực số châu Âu

Các bài toàn văn trong năm 2025

Các bài toàn văn trong năm 2025

Các bài trình chiếu trong năm 2025

Các bài trình chiếu trong năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bạn cần biết những gì về các khung năng lực AI mới của UNESCO cho học sinh và giáo viên

Bạn cần biết những gì về các khung năng lực AI mới của UNESCO cho học sinh và giáo viên

Khung năng lực AI cho giáo viên

Khung năng lực AI cho giáo viên

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

AI trong TVET - Một vài gợi ý triển khai trong thực tế

AI trong TVET - Một vài gợi ý triển khai trong thực tế

Khung năng lực AI cho học sinh

Khung năng lực AI cho học sinh

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

Chiến lược 2023-2028 của DPGA

Chiến lược 2023-2028 của DPGA