Backdoorsin industrial control systems

14 December 2011, 14:08

Theo:http://www.h-online.com/security/news/item/Backdoors-in-industrial-control-systems-1395141.html

Bài được đưa lênInternet ngày: 14/12/2011

Lờingười dịch: “Đội Phản ứng Khẩn cấp Không gian mạngcác Hệ thống Kiểm soát Công nghiệp Mỹ (ICS-CERT) cảnhbáo các cửa hậu trong một module tiêu chuẩn của mạngcác hệ thống kiểm soát, chuyên gia an ninh Rubén Santamartađã phát hiện rằng những thành phần này bao gồm vàitài khoản với các mật khẩu được lập trình cứng cóthể bị truy cập, ví dụ, thông qua giao thức truyền tệpFTP, telnet và một dịch vụ gỡ lỗi UDP cổng 17185” đốivới SIL3 Modicon Quantum PLC của Schneider Electric trong các hệthống “tắt khẩn cấp” và “dò tìm ra lửa và khígaz”. Xem thêm [01].

Đội Phản ứng Khẩncấp Không gian mạng các Hệ thống Kiểm soát Công nghiệpMỹ (ICS-CERT) cảnh báo các cửa hậu trong một module tiêuchuẩn của mạng các hệ thống kiểm soát, SchneiderElectric Quantum Ethernet Module. Chuyên gia an ninh RubénSantamarta đã phát hiện rằng những thành phần này baogồm vài tài khoản với các mật khẩu được lập trìnhcứng có thể bị truy cập, ví dụ, thông qua giao thứctruyền tệp FTP, telnet và một dịch vụ gỡ lỗi UDP cổng17185.

TheUS Industrial Control Systems Cyber Emergency Response Team(ICS-CERT)warns of backdoors in a standard network module for control systems,the Schneider Electric Quantum Ethernet Module. Security expert RubénSantamarta discovered that these components include several accountswith hard-coded passwords that can be accessed, for example, via FTP,telnet and a debugservice at UDP port 17185.

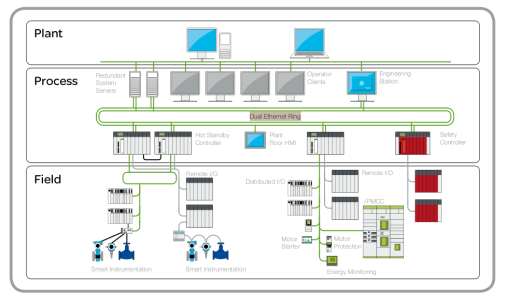

Đâylà cách mà Schneider Electric mô tả một kịch bản triểnkhai điển hình cho các thiết bị của mình. Nguồn:Schneider Electric.

Thisis how Schneider Electric describes a typical deployment scenario forits devices.

Source: Schneider Electric

Các module như “NOE771” được sử dụng như các giao diện mạng cho cáctrình kiểm soát logic có khả năng lập trình được(PLC); Schneider Electric sử dụng chúng trong SIL3 ModiconQuantum PLC của mình cho các hệ thống “tắt khẩn cấp”và “dò tìm ra lửa và khí gaz”. Santamarta đã lưu ý choICS-CERT vài lần trong quá khứ, và nhà cung cấp này dườngnhư đã phát triển một bản cập nhật phần dẻo trongđó telnet và các dịch vụ gỡ rối không còn được kíchhoạt một cách mặc định nữa. Tuy nhiên, hãng hiện vẫncòn đang kiểm thử bản cập nhật về tính tương thích.

Modulessuch as "NOE 771" are used as network interfaces forProgrammable Logic Controllers (PLCs); Schneider Electric uses themin its SIL3Modicon Quantum PLC for "emergency shut down" and "fireand gas detection" systems. Santamarta notified the ICS-CERTsome time ago, and the vendor appears to have developed a firmwareup-date in which the telnet and debug services are no longer enabledby default. However, the company is currently still testing theup-date for compatibility.

Tình hình này là nguyhiểm vì những hệ thống như vậy thường được bảovệ không đủ chống lại những thâm nhập trái phép; tệnhất, chúng thậm chí có khả năng truy cập được thôngqua Internet. Chỉ một vài ngày trước, ICS-CERT đã phátlại cảnh báo của mình rằng các hệ thống kiểm soátcó thể dễ dàng được xác định thông qua các công cụnhư máy tìm kiếm Shodan. Đơn vị của The H về an ninh đãtheo dõi vài hệ thống bị tổn thương hầu như trựctiếp. Các nhà quản trị hệ thống bao gồm một trongnhững module bị ảnh hưởng vì thế nên kiểm thử ngaylập tức liệu module đó có khả năng truy cập đượcthông qua Internet hay không.

Những ai có quan tâmhiểu biết cách mà các tin tặc theo dõi các lỗ hổng anninh trong SCADA và các hệ thống kiểm soát khác có thểthấy một mô tả nhiều thông tin trong báo cáo củaSantamarta, “Rà soát lại phần dẻo công nghiệp cho vui vàcác cửa hậu”. Ví dụ, Santamarta mô tả chi tiết cáchmà ông đã phân tích phần dẻo đó và đã xác địnhđược các dịch vụ được kích hoạt mặc định, hoàntoàn với dữ liệu truy cập của chúng.

Thissituation is dangerous because such systems are often insufficientlyprotected against intrusions; at worst, they are even accessible viathe internet. Only a few days ago, the ICS-CERT renewedits warning that control systems can easily be identified viasuch tools as the Shodansearch engine. The H's associates at heise Security managed to trackdown several vulnerable systems almost straight away. Administratorsof systems that include one of the affected modules should,therefore, test immediately whether the module is accessible via theinternet.

Thosewho are interested in knowing how hackers track down security holesin SCADA and other control systems can find an informativedescription in Santamarta's report, "Reversingindustrial firmware for fun and backdoors". For example,Santamarta describes in detail how he analysed the firmware andidentified the services that are enabled by default, complete withtheir access data.

(djwm)

Dịch tài liệu: LêTrung Nghĩa

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Blog này được chuyển đổi từ http://blog.yahoo.com/letrungnghia trên Yahoo Blog sang sử dụng NukeViet sau khi Yahoo Blog đóng cửa tại Việt Nam ngày 17/01/2013.Kể từ ngày 07/02/2013, thông tin trên Blog được cập nhật tiếp tục trở lại với sự hỗ trợ kỹ thuật và đặt chỗ hosting của nhóm phát triển...

DigComp 3.0: Khung năng lực số châu Âu

DigComp 3.0: Khung năng lực số châu Âu

Các bài toàn văn trong năm 2025

Các bài toàn văn trong năm 2025

Các bài trình chiếu trong năm 2025

Các bài trình chiếu trong năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bạn cần biết những gì về các khung năng lực AI mới của UNESCO cho học sinh và giáo viên

Bạn cần biết những gì về các khung năng lực AI mới của UNESCO cho học sinh và giáo viên

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

AI trong TVET - Một vài gợi ý triển khai trong thực tế

AI trong TVET - Một vài gợi ý triển khai trong thực tế

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

Nâng cao tính mở và khả năng sử dụng của Hàng hóa Công cộng Kỹ thuật số bằng cách chỉ chấp nhận các bộ sưu tập nội dung và bộ dữ liệu hoàn toàn được cấp phép mở

Nâng cao tính mở và khả năng sử dụng của Hàng hóa Công cộng Kỹ thuật số bằng cách chỉ chấp nhận các bộ sưu tập nội dung và bộ dữ liệu hoàn toàn được cấp phép mở

Chiến lược 2023-2028 của DPGA

Chiến lược 2023-2028 của DPGA

Hình dung lại dữ liệu cho AI Nguồn Mở: Lời kêu gọi hành động

Hình dung lại dữ liệu cho AI Nguồn Mở: Lời kêu gọi hành động