Hackersclaim to have beaten Xbox 360 security

30August 2011, 18:45

Bàiđược đưa lên Internet ngày: 30/08/2011

Lờingười dịch: Các tặc tấn công cuối tuần qua đã tấncông và chỉ ra rằng an ninh của phần mềm cho các bộXbox 360 là bị tổn thương về an ninh và không thể chốnglại được chỉ bằng thông qua việc cập nhật phầnmềm. Các tin tặc cũng để lại demo việc thâm nhập nàytrên YouTube như ởđây.

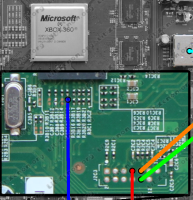

Khôngcó khả năng vượt qua an ninh phần mềm của Xbox 360,những tin tặc đã gửi những dấu hiệu quấy rối choPCB phần cứng của bàn điều khiển (console).

Nguồn:GliGli qua cuối tuần, các tin tặc GliGli và Tyros đã xuấtbản một “Thiết lập lại thâm nhập sự cố” và mộtvideo trên YouTube chỉ cách họ đã thành công trong việcvượt qua được hệ thống an ninh trên bàn điều khiểntrò chơi Xbox 360 của Microsoft để tiêm và chạy mã nguồncủa riêng họ. Đối nghịch với những cuộc tấn côngtrước, hoặc nhằm vào các ổ đĩa hoặc các lỗi đượckhai thác tong các phần mềm trò chơi, cuộc tấn công mớinhằm vào CPU và, theo các tin tặc, không thể bị khóabằng những cập nhật phần mềm trong tương lai từMicrosoft.

Đểvượt qua được an ninh Xbox 360, các tin tặc đã chỉ ratốc độ của CPU khi khởi động. Trong mô hình nhỏ, họđã đạt được điều này bằng việc sử dụng một buschip (12C) HANA có thể truy cập được từ ngoài để viếtđè lên các đăng ký của bộ chia trong trình tạo đồnghồ. Với tốc độ đồng hồ chậm, họ đã sử dụngmột PCB được gắn vào để gửi đi một xung 20 nano giâytới mạch khởi động lại ở một thời điểm cụ thể.Theo báo cáo của họ, điều này không gây ra cho CPU khởiđộng lại máy tính. Chúng sau đó đã phục hồi lại tốcđộ bình thường của đồng hồ CPU. Các tin tặc nóirằng kỹ thuật này có thể được sử dụng để sửađổi một lệnh so sánh các vùng bộ nhớ (memcmp). Vớimột chút may mắn, điều này tới lượt nó làm cho Xboxkhông kiểm tra được một cách phù hợp chữ ký củatrình tải khởi động, cho phép những tin tặc chạy trìnhtải khởi động của riêng họ.

Kiểmtra các cầu chì sẽ không còn thực hiện được nữa chotrình tải khởi động này, nghĩa là sự thâm nhập khôngthể bị ngăn chặn bằng một sự cập nhật phần mềm.Trong video, các tin tặc tung ra một trình tải của Linux(Xell) và một trình mô phỏng Nintendo 64 (N64). Cuộc tấncông được nói sẽ chạy bất chấp các phiên bản phầndẻo (firmware) và bảng dashboard được cài đặt. Tuynhiên, nó cần trung bình 4 lần thử để xung thiết lậplại đạt được hiệu quả mong muốn. Mô hình bàn điềukhiển mỏng và phiên bản gần đây nhất của mô hình cũhơn 'béo' (Jasper) đều bị tổn thương. Tuy nhiên, cuộctấn công còn chưa được kiểm thử trên phần cứng củaXbox 360 thế hệ đầu tiên với một sự cung cấp điện175 watt (Xenon, Falcon).

Unableto bypass the Xbox 360's software security, the hackers sentinterference signals to the console's hardware PCB

Source:GliGli Over the weekend, hackers GliGli and Tyros published a "ResetGlitch Hack" and a YouTubevideo showing how they succeeded in bypassing the security systemon Microsoft's Xbox 360 game console to inject and execute their owncode. In contrast to previous attacks, which either targeted thedrives or exploited bugs in game software, the new attack targets theCPU and, according to the hackers, cannot be blocked by futuresoftware up-dates f-rom Microsoft.

Tobypass the Xbox 360's security, the hackers slowed down the CPU speedduring boot. On the slim model, they achieved this by using anexternally accessible HANA chip bus (12C) to overwrite the dividerregisters in the clock generator. With the clock speed slowed, theyused a soldered PCB to send a 20 nanosecond pulse to the resetcircuit at a specific time point. According to their report, this didnot cause the CPU to reboot the system. They then restored the normalCPU clock speed. The hackers claim that this technique can be used tomodify a command to compare memory areas (memcmp). With a little bitof luck, this in turn causes the Xbox to fail to properly check thebootloader signature, allowing the hackers to run their ownbootloader.

Checkson revocation fuses are no longer performed for this bootloader,meaning that the hack cannot be blocked by a software up-date. In thevideo, the hackers launch a Linux loader (Xell) and a Nintendo 64(N64) emulator. The attack is reported to run regardless of theinstalled firmware and dashboard versions. It does, however, take anaverage of four attempts for the reset pulse to achieve the desiredeffect. The new slim console model and the most recent version of theolder 'fat' model (Jasper) are both vulnerable. The attack has not,however, been tested on first generation Xbox 360 hardware with a 175watt power supply (Xenon, Falcon).

Dịch tài liệu: Lê Trung Nghĩa

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Blog này được chuyển đổi từ http://blog.yahoo.com/letrungnghia trên Yahoo Blog sang sử dụng NukeViet sau khi Yahoo Blog đóng cửa tại Việt Nam ngày 17/01/2013.Kể từ ngày 07/02/2013, thông tin trên Blog được cập nhật tiếp tục trở lại với sự hỗ trợ kỹ thuật và đặt chỗ hosting của nhóm phát triển...

DigComp 3.0: Khung năng lực số châu Âu

DigComp 3.0: Khung năng lực số châu Âu

Các bài toàn văn trong năm 2025

Các bài toàn văn trong năm 2025

Các bài trình chiếu trong năm 2025

Các bài trình chiếu trong năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bạn cần biết những gì về các khung năng lực AI mới của UNESCO cho học sinh và giáo viên

Bạn cần biết những gì về các khung năng lực AI mới của UNESCO cho học sinh và giáo viên

Khung năng lực AI cho giáo viên

Khung năng lực AI cho giáo viên

‘Khung năng lực AI cho giáo viên’ - bản dịch sang tiếng Việt

‘Khung năng lực AI cho giáo viên’ - bản dịch sang tiếng Việt

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

AI trong TVET - Một vài gợi ý triển khai trong thực tế

AI trong TVET - Một vài gợi ý triển khai trong thực tế

Khung năng lực AI cho học sinh

Khung năng lực AI cho học sinh

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

‘Khung năng lực AI cho học sinh’ - bản dịch sang tiếng Việt

‘Khung năng lực AI cho học sinh’ - bản dịch sang tiếng Việt

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số