Newcritical vulnerability in Internet Explorer

23November 2009, 12:01

Bàiđược đưa lên Internet ngày: 23/11/2009

Lờingười dịch: Lỗi trong IE, có liên quan tới mshtml.dllcủa Microsoft, nên những trình duyệt khác có thể cũng sẽbị ảnh hưởng.

Thứ sáu tuần trước,một bài viết với đầu đề “IE7” và chỉ chứa mộtít dòng mã HTML không có bình luận đã xuất hiện trêndanh sách thư về an ninh của BugTraq. Một vài hãng an ninhtừ đó đã khẳng định rằng mã nguồn này thể hiệnmột lỗ hổng an ninh còn chưa được biết tới trướcđó trong Internet Explorer.

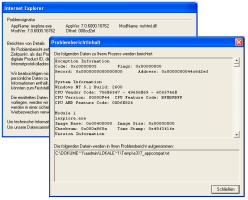

LastFriday, a postingentitled "IE7" and containing only a few uncommented linesof HTML code appeared on the BugTraq security mailing list. Severalsecurity firms have since confirmed that the code demonstrates apreviously unknown security hole in Internet Explorer.

Trongcác thí nghiệm đầu tiên của heise Security, InternetExplorer đã hỏng khi cố truy cập trang HTML này. Hãng anninh Symantec khẳng định rằng, trong khi khai thác hiệnhành với lỗi ngày số 0 (zero day) còn chưa được tincậy, thì mã nguồn khai thác ổn định hơn mà sẽ thểhiện một mối đe dọa thực sự được chờ đón sẽxuất hiện trong tương lai gần. Hãng an ninh của Pháp làVUPEN đã định thể hiện lại vấn đề an ninh này trongInternet Explorer 6 và 7 trên Windows XP SP3, cảnh báo rằngthứ này cho phép các tin tặc thâm nhập tùy ý vào mãnguồn và gây lây nhiễm cho một máy tính với mã độchại. Microsoft còn chưa bình luận già về vấn đề này.

Sựnhận diện thực sự của người gửi “securitylab.ir”vẫn còn chưa được biết, nhưng tên húy này đã xuấthiện trong các lời tư vấn và các khai thác khắp lĩnhvực này từ tháng 4/2009. Sự giả mạo này dường nhưđược khuấy lên khi gọi phương thức getElementsByTagNameJavaScript. Điều này có nghĩa là những người sử dụngIE có thể bảo vệ các hệ thống của họ bằng việc vôhiệu hóa những thiết lập Active Scripting cho vùngInternet, dù như là kết quả, nhiều trang web sẽ không cònhoạt động được nữa. Vì sự giả mạo có thể đượcdẫn vết tới thư viện mshtml.dll của Microsoft, nên nóhình như là những trình duyệt khác cũng sẽ bị ảnhhưởng.

Infirst tests by heise Security, Internet Explorer crashed when tryingto access the HTML page. Security firm Symantec confirmsthat, while the current zero day exploit is unreliable, more stableexploit code which will present a real threat is expected to appearin the near future. French security firm VUPEN managed to reproducethe security problem in Internet Explorer 6 and 7 on Windows XP SP3,warningthat this allows attackers to inject arbitrary code and infect asystem with malicious code. Microsoft has not yet commented on theproblem.

Thereal identity of sender "securitylab.ir" remains unknown,but the pseudonym has appeared in advisoriesand exploitsacross various areas since April 2009. The flaw appears to betriggered when calling the getElementsByTagName JavaScript method.This means that IE users can protect their systems by disabling theActive Scripting settings for the internet zone, although as aresult, many web pages will no longer function. As the flaw can betraced to Microsoft's mshtml.dll library, it is unlikely that otherbrowsers are affected

(djwm)

Dịchtài liệu: Lê Trung Nghĩa

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Blog này được chuyển đổi từ http://blog.yahoo.com/letrungnghia trên Yahoo Blog sang sử dụng NukeViet sau khi Yahoo Blog đóng cửa tại Việt Nam ngày 17/01/2013.Kể từ ngày 07/02/2013, thông tin trên Blog được cập nhật tiếp tục trở lại với sự hỗ trợ kỹ thuật và đặt chỗ hosting của nhóm phát triển...

DigComp 3.0: Khung năng lực số châu Âu

DigComp 3.0: Khung năng lực số châu Âu

Các bài toàn văn trong năm 2025

Các bài toàn văn trong năm 2025

Các bài trình chiếu trong năm 2025

Các bài trình chiếu trong năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

AI trong TVET - Một vài gợi ý triển khai trong thực tế

AI trong TVET - Một vài gợi ý triển khai trong thực tế

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

Hiểu các giấy phép CC và đào tạo AI: Một tóm tắt về pháp lý

Hiểu các giấy phép CC và đào tạo AI: Một tóm tắt về pháp lý

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Công cụ AI quản lý kiến thức tốt nhất

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Công cụ AI quản lý kiến thức tốt nhất

Hướng dẫn nghiên cứu của khoa về ChatGPT và các công cụ AI

Hướng dẫn nghiên cứu của khoa về ChatGPT và các công cụ AI

Chiến lược 2023-2028 của DPGA

Chiến lược 2023-2028 của DPGA

Các công cụ pháp lý CC được thừa nhận là Hàng hóa Công cộng Kỹ thuật số

Các công cụ pháp lý CC được thừa nhận là Hàng hóa Công cộng Kỹ thuật số

‘Từ nội dung của con người đến dữ liệu của máy móc. Giới thiệu tín hiệu CC’ - bản dịch sang tiếng Việt

‘Từ nội dung của con người đến dữ liệu của máy móc. Giới thiệu tín hiệu CC’ - bản dịch sang tiếng Việt

‘Khuyến nghị của Cộng đồng Thực hành về Đánh giá các hệ thống AI như là Hàng hóa Công cộng Kỹ thuật số’ - bản dịch sang tiếng Việt

‘Khuyến nghị của Cộng đồng Thực hành về Đánh giá các hệ thống AI như là Hàng hóa Công cộng Kỹ thuật số’ - bản dịch sang tiếng Việt