“Internet of Things” is the new Windows XP—malware’s favorite target

Các thợ mỏ Bitcoin và các ứng dụng DDoS đang ngắm đích một vụ mùa mới quả treo thấp.

Bitcoin miners and DDoS apps are targeting a new crop of low-hanging fruit.

by Dan Goodin - Apr 3 2014, 3:37am ICT

Bài được đưa lên Internet ngày: 03/04/2014

Lời người dịch: “Internet của mọi thứ” đang là mục tiêu ưa thích của các phần mềm độc hại, giống hệt như các phần mềm độc hại đã từng tấn công vào Windows XP nay vốn đã hết hạn hỗ trợ kỹ thuật trên toàn cầu. Khuyến cáo ở đây là bạn nên loại bỏ các kết nối Internet nếu nó không thật cần thiết đối với các thiết bị điện tử dân dụng mà bạn hay sử dụng trong nhà.

Ít ngày qua đã hé lộ các dữ liệu mới gợi ý sự bùng phát gần đây các phần mềm độc hại nhằm vào các bộ định tuyến router - như Ars đã ghi chép ở đây, ở đây, và ở đây - chỉ là đang tiếp tục, nhưng nó đang lan rộng tới các đầu ghi video số (DVR).

Exhibit A tới vào hôm thứ hai từ các nhà nghiên cứu ở viện huấn luyện an ninh Sans, nơi đã tìm ra một Trojan đào mỏ Bitcoin đã gây lây nhiễm cho các DVR. Các nhà nghiên cứu đã thấy sự lây nhiễm trong khi nghiên cứu nguồn của một script được tự động hóa mà họ đã quan sát thấy đang quét Internet đối với các thiết bị lưu trữ dữ liệu do Synology làm. Các nhà nghiên cứu cuối cùng đã thấy rằng bot chạy trên một DVR với một vi xử lý ARM nhưng đã không biết nhiều hơn. Họ sau đó đã xác định nó là một phần của một người đào mỏ Bitcoin mà đã chiếm quyền kiểm soát các DVR được sử dụng để ghi video từ các máy quay an ninh, hầu hết có khả năng bằng việc khai thác một cổng telnet bị phơi lộ và một mật khẩu gốc root mặc định là “12345”. Các mẫu phần mềm độc hại là ở đây. Mật khẩu để truy cập các tệp nhị phân là “infected” (bị lây nhiễm).

Hôm thứ ba, các nhà nghiên cứu của Sans đã phát hiện bằng chứng rằng các tệp nhị phân cũng có thể lây nhiễm cho các bộ định tuyến router, thậm chí khi chúng được thiết lập cấu hình để cung cấp sự dịch địa chỉ mạng (NAT), có thể giúp khóa lại an ninh các thiết bị trên một mạng.

The past few days have revealed new data that suggests the recent upsurge in malware targeting routers—as Ars has chronicled here, here, and here—is not only continuing, but it's spreading to digital video recorders (DVRs).

“Chúng tôi thấy ngạc nhiên, ít nhất trong một trường hợp hóa ra là một tệp nhị phâm có cùng tên, 'cmd.so', từng được chạy trên bản thân bộ định tuyến router NAT đó”, CTO Jahannes Ullrich của Sans đã viết. “Hơn nữa, một qui trình thứ 2 đã đang chạy mà trông giống hệt như người đào mở Bitcoin mà chúng tôi đã thấy trong các DVR bị lây nhiễm. Đáng buồn, chúng tôi còn chưa có khả năng để truy xuất các tệp nhị phân đó, nhưng danh sách qui trình trong đủ tương tự để làm cho chúng tôi tin tưởng rằng đây là tệp nhị phân cơ bản y hệt được biên dịch cho MIPS trong trường hợp này (bộ định tuyến router theo yêu cầu sử dụng một MIPS CPU)”.

Exhibits B và C

Exhibit B cho trường hợp các lây nhiễm chống lại các bộ định tuyến router và các thiết bị tương tự đang gia tăng tới từ các nhà nghiên cứu ở nhà cung cấp phần mềm chống virus Eset. Trong một bài viết trên blog được xuất bản hôm thứ tư, họ đã nêu rằng Win32/Sality, một mẩu phần mềm độc hại máy tính 11 năm tuổi cho việc gửi spam và thực hiện các cuộc tấn công từ chối dịch vụ, gần đây đã được cập nhật để thay đổi các thiết lập hệ thống tên miền (DNS) của các bộ định tuyến router cổng băng rộng. Thành phần mới đó lần đầu từng được sử dụng vào tháng 10/2013. Các nhà nghiên cứu của Eset đã viết:

Tính năng này bổ sung một chiều mới cho hoạt động của Win32/Sality. Thành phần đầu, được ESET dò tìm ra như là Win32/RBrute.A, quét Internet cho các trang quản trị router để thay đổi trang cài đặt bất kỳ khi nào chúng đang cố gắng giải quyết các miền có chứa từ “google” hoặc “facebook”. Tệp nhị phân được phân phối thông qua trang cài đặt này trong thực tế là bản thân Win32/Slity, đưa ra một cách thức cho các nhà vận hành botnet Sality để làm gia tăng kích cỡ của nó nhiều hơn bằng việc gây lây nhiễm cho những người sử dụng khác đằng sau router này.

Các nhà nghiên cứu của Eset đi tới kết luận rằng RBrute có khả năng là một cách để đảm bảo sự sống sót liên tục của hệ sinh thái Win32/Sality khi an ninh máy tính PC cải thiện làm cho sự lây nhiễm theo truyền thống khó khăn hơn. Họ đã viết:

Các trung gian (vector) lây nhiễm thông thường của Win32/Sality có thể không đủ để giữ cho botnet đó sống; vì thế các kiểm soát botnet đang triển khai thành phần mới để tăng trưởng botnet. Việc đột kích DNS trên các bộ định tuyến router có thể hoàn toàn có hiệu quả nếu được làm đúng. Nó có thể với tới nhiều người sử dụng đằng sau một bộ định tuyến router duy nhất, đặc biệt ở các điểm truy cập công cộng. Vì các bộ định tuyến router thường không được các giải pháp an ninh bảo vệ, nó đưa ra một môi trường không hạn chế cho các kẻ tấn công cho phép chúng thử vài kỹ thuật để ăn cắp thông tin của người sử dụng. Một công nghệ đang tồn tại mà có thể sửa vấn đề đó là DNSSEC, vì kết quả của một yêu cầu DNS được ký có mật mã và vì thế không dễ bị giả mạo. Một thực tiễn an ninh tốt có thể làm giảm phạm vi của vấn đề là thay đổi mật khẩu mặc định trên giao diện web của bộ định tuyến router.

Mẩu dữ liệu thứ 3 tới từ Nominum, một nhà cung cấp phần mềm phân tích cho các nhà cung cấp viễn thông và dịch vụ. Các nhà nghiên cứu của công ty hôm thứ tư nói họ đã nhận diện 24 triệu bộ định tuyến router ở nhà mà có các ủy quyền DNS có khả năng truy cập được tới mọi người trên Internet. Chỉ trong tháng 2, hơn 5.3 triệu các bộ định tuyến router đã được sử dụng để tạo giao thông được sử dụng trong các cuộc tấn công từ chối dịch vụ, họ nói.

Điều mất đi là không còn thực tế để nghĩ rằng các bộ định tuyến router, các DVR, hoặc các thiết bị ở nhà có kết nối Internet sẽ không đáng thời gian của một kẻ tấn công được nữa. Khả năng của phần mềm độc hại để gây lây nhiễm một số nền tảng đang gia tăng, kết hợp với khó khăn ngày càng gia tăng gây tổn thương cho các mục tiêu truyền thống hơn, làm cho các thiết bị “Internet của mọi thứ” được thiết kế tồi năm 2014 tương đương với Windows XP, đặc biệt trong những năm đầu khi hệ điều hành đó của Microsoft từng đặc biệt dễ bị đột nhập.

Mọi người đừng dựa vào các dịch vụ được kết nối mạng được các TV, DVR và các thiết bị thông minh có khả năng kết nối Internet cung cấp nên xem xét bỏ kết nối chúng cùng nhau. Những người mà cần hoặc muốn các thiết bị đó là sẵn sàng trên Internet nên bỏ ra vài phút để chắc chắn các mật khẩu mặc định đã được thay đổi và truy cập ở xa và các tính năng khác được vô hiệu hóa trừ phi tuyệt đối cần thiết.

Exhibit A came Monday f-rom researchers at security training institute Sans, which unearthed a Bitcoin-mining trojan that has infected DVRs. The researchers found the infection while researching the source of an automated script they observed scanning the Internet for data storage devices made by Synology. The researchers eventually found that the bot ran on a DVR with an ARM processor but didn't know much else. They later determined it was part of a Bitcoin miner that took control of DVRs used to record video f-rom security cameras, most likely by exploiting an exposed telnet port and a default root password of "12345." Samples of the malware are here. The password to access the binaries is "infected."

On Tuesday, Sans researchers uncovered evidence that the binaries can also infect routers, even when they're configured to provide network address translation (NAT), which can help lock down the security of devices on a network.

"To our surprise, at least in one case it turned out that a binary by the same name, 'cmd.so', was running on the NAT router itself," Sans CTO Johannes Ullrich wrote. "In addition, a second process was running that looked just like the Bitcoin miner we saw running in the infected DVRs. Sadly, we were not able to retrieve the binaries, but the processlist looks similar enough to make us believe that this is the same basic binary just compiled for MIPS in this case (the router in question uses a MIPS CPU)."

Exhibits B and C

Exhibit B for the case that infections against routers and similar devices are growing comes f-rom researchers at antivirus provider Eset. In a blog post published Wednesday, they reported that Win32/Sality, an 11-year-old piece of computer malware for sending spam and performing denial-of-service attacks, was recently up-dated to change the domain name system (DNS) settings of home broadband gateway routers. The new component was first used in late October. The Eset researchers wrote:

This feature adds a new dimension to the Win32/Sality operation. The first component, detected by ESET as Win32/RBrute.A, scans the Internet for router administration pages in order to change the entry for their primary DNS server. The rogue DNS server redirects users to a fake Google Chrome installation page whenever they are trying to resolve domains containing the words “google” or “facebook.” The binary distributed through this installation page is in fact Win32/Sality itself, providing a way for the Sality botnet’s operators to increase its size further by infecting other users behind this router.

The Eset researchers went on to conclude that RBrute is likely a way to ensure the continuing survival of the Win32/Sality ecosystem as PC-improving computer security makes traditional infections harder. They wrote:

The usual infection vectors of Win32/Sality might not be sufficient enough to keep the botnet alive; hence the botnet controllers are deploying new component to grow the botnet. DNS hijacking on routers can be quite effective if done correctly. It can reach a lot of users behind a single router, especially on public access points. As routers are not commonly protected by security solutions, it provides an unrestricted environment to attackers allowing them to try several techniques to steal users’ information. An existing technology that could fix the problem is DNSSEC, since the result of a DNS request is cryptographically signed and hence not prone to tampering. A good security practice that would reduce the scope of the problem is to change the default password on router’s web interface.

The third piece of data comes f-rom Nominum, a provider of analytics software for telecommunications and service providers. Company researchers on Wednesday said they have identified 24 million home routers that have DNS proxies that are accessible to people on the Internet. In February alone, more than 5.3 million of those routers were used to generate traffic used in denial-of-service attacks, they said.

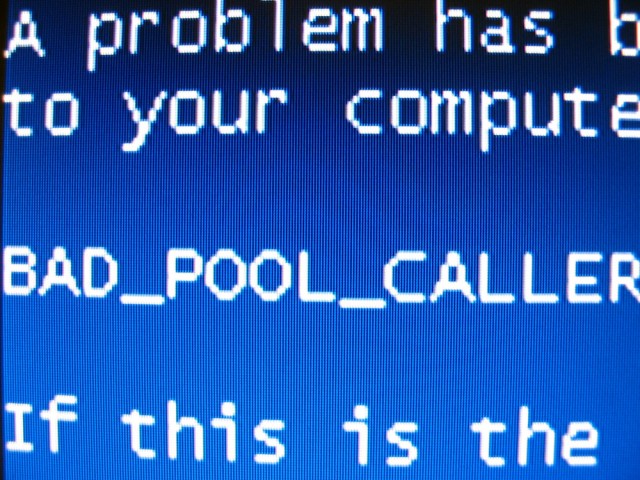

The takeaway is that it's no longer realistic to think that routers, DVRs, or other Internet-connected home appliances aren't worth an attacker's time. The ability of malware to infect a growing number of platforms, combined with the increasing difficulty of compromising more traditional targets, makes poorly designed "Internet of Things" devices the 2014 equivalent of Windows XP, particularly during the early years when the Microsoft OS was particularly easy to hack.

People who don't rely on networked services provided by their smart TVs, DVRs, and other Internet-capable appliances should consider disconnecting them altogether. Those who need or want those devices to be available on the Internet should spend a few minutes to make sure default passwords have been changed and that remote access and other features are disabled unless absolutely needed.

Dịch: Lê Trung Nghĩa

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Blog này được chuyển đổi từ http://blog.yahoo.com/letrungnghia trên Yahoo Blog sang sử dụng NukeViet sau khi Yahoo Blog đóng cửa tại Việt Nam ngày 17/01/2013.Kể từ ngày 07/02/2013, thông tin trên Blog được cập nhật tiếp tục trở lại với sự hỗ trợ kỹ thuật và đặt chỗ hosting của nhóm phát triển...

DigComp 3.0: Khung năng lực số châu Âu

DigComp 3.0: Khung năng lực số châu Âu

Các bài toàn văn trong năm 2025

Các bài toàn văn trong năm 2025

Các bài trình chiếu trong năm 2025

Các bài trình chiếu trong năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bạn cần biết những gì về các khung năng lực AI mới của UNESCO cho học sinh và giáo viên

Bạn cần biết những gì về các khung năng lực AI mới của UNESCO cho học sinh và giáo viên

Khung năng lực AI cho giáo viên

Khung năng lực AI cho giáo viên

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

AI trong TVET - Một vài gợi ý triển khai trong thực tế

AI trong TVET - Một vài gợi ý triển khai trong thực tế

Khung năng lực AI cho học sinh

Khung năng lực AI cho học sinh

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

Nâng cao tính mở và khả năng sử dụng của Hàng hóa Công cộng Kỹ thuật số bằng cách chỉ chấp nhận các bộ sưu tập nội dung và bộ dữ liệu hoàn toàn được cấp phép mở

Nâng cao tính mở và khả năng sử dụng của Hàng hóa Công cộng Kỹ thuật số bằng cách chỉ chấp nhận các bộ sưu tập nội dung và bộ dữ liệu hoàn toàn được cấp phép mở