ManySSDs and USB flash drives can't be securely wiped

24February 2011, 11:45

Bàiđược đưa lên Internet ngày: 24/02/2011

Lờingười dịch: Nhiều ổ cứng SSD và các đầu USB có thểkhông xóa sạch hết các dấu vết của các dữ liệu đãbị xóa và có những phương pháp có thể phục hồi lạicác dữ liệu đã từng được ghi lên các ổ đĩa đó,cho dù chúng đã bị xóa và/hoặc ghi đè lên nhiều lần.Điều này làm giảm an ninh của các dữ liệu được ghilên các ổ đĩa SSD và USB, điều mà người sử dụng cầnchú ý khi không muốn tiết lộ các dữ liệu đã từngghi trên các ổ đĩa như vậy.

Nhiềuđĩa thể cứng SSD (Solid State Disk), và các đầu USB vàcác thẻ nhớ, không thể làm sạch về an ninh chỉ bằngphần mềm. Thậm chí sau khi ghi đi ghi lại liên tục toànbộ đĩa, thì những dấu vết của các dữ liệu ban đầucó thể vẫn còn trong các ô nhớ của các chip NAND Flash.Những dấu vết này thông thường không thể truy cậpđược thông qua giao diện tiêu chuẩn của các phươngtiện lưu trữ, nhưng chúng có thể đọc được một cáchtrực tiếp từ các con chip có sử dụng các thiết bịđiện tử đặc biệt. Theo một đội các nhà nghiên cứutừ Đại học California tại San Diego dưới sự lãnh đạocủa Michael Wei, sự thiếu một chức năng xóa có thể tincậy được làm cho dạng vật trung chuyển này trở nênkhông phù hợp cho những sử cụng cụ thể nào đó.

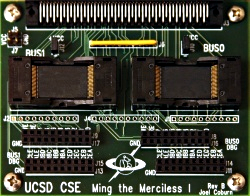

Cácnhà nghiên cứu đã trình bày nghiên cứu của họ tạiHội nghị USENIX về các Công nghệ Tệp và Lưu trữ(FAST'11). Họ đã trải nghiệm với một số các SSD khácnhau và sử dụng một bộ chuyển đổi (adaptor) tùy biến,dựa vào một chip FPGA, để đọc các chip flash riêng rẽmà họ trước đó đã muốn làm sạch một cách an ninh cósử dụng một dãy các kỹ thuật khác nhau. Trong khi mộtsố SSD sử dụng lệnh xóa có an ninh của ATA để đạtđược sự xóa có an ninh, thì không phải tất cả đềulàm được như vậy và theo đội nghiên cứu, nơi mà nóđược sử dụng như vậy, trong một số trường hợp,được triển khai không đúng.

Lặpđi lặp lại việc ghi đè tất cả các dữ liệu, đượcxem là một thủ tục an ninh cho việc xóa các dữ liệu từcác ổ đĩa từ, lại không phải là một phương tiệntin cậy được cho việc xóa các dữ liệu từ SSD - sửdụng các biện pháp san phẳng việc sử dụng mà không cómột mối quan hệ ổn định giữa các ô nhớ vật lý(flash) và các địa chỉ đoạn (sector) được giải quyếtbằng giao diện thông thường (ATA/SATA/USB/SD) của thiếtbị. Sau khi xóa, các dữ liệu được xóa trong quá trìnhkhông còn truy cập được nữa qua giao diện này, nhưngnhững vết tích còn lại có thể vẫn còn trên các chipriêng rẽ. Ngược lại đối với các ổ cứng, theo nghiêncứu, thì hầu như là không có khả năng để xóa các tệpriêng rẽ một cách có an ninh trên các ổ SSD.

Manysolid state disks (SSDs), and other flash media such as USB flashdrives and memory cards, cannot be securely wiped by software alone.Even after repeatedly overwriting the entire disk, traces of theoriginal data may remain in the memory cells of NAND Flash chips.These traces cannot usually be accessed via the storage medium'sstandard interface, but they can be read directly f-rom the chipsusing specialised electronics. According to a team of researchersf-rom the University of California in San Diego led by MichaelWei, the lack of a reliable de-lete function makes this kind ofmedium unsuitable for certain usages.

Theresearchers presentedtheir studyat the USENIX Conference on File and Storage Technologies (FAST'11).They experimented with a number of different SSDs and used a customadaptor, based on an FPGA chip, to read individual flash chips whichthey had previously attempted to securely wipe using a range ofdifferent techniques. While some SSDs use the ATAsecure erase command to achieve secure deletion, but not all doso and according to the research team, whe-re it is used it is, insome cases, incorrectly implemented.

Repeatedlyoverwriting all data, considered a secure procedure for deleting dataf-rom magnetic disk drives, is not a reliable means of deleting dataf-rom SSDs – the use of wear levelling means that there is not aconsistent relationship between physical (flash) memory cells and thesector addresses addressed by the device's normal (ATA / SATA / USB /SD) interface. Following deletion, de-leted data is of course nolonger accessible via this interface, but remnants can nonethelessremain on the individual chips. In contrast to standard hard drives,it is, according to the study, almost impossible to securely de-leteindividual files on SSDs.

Ảnh: Bộ chuyển FPGA để đọc bộ nhớ flash NANDriêng rẽ. Nguồn UCSD.

Mingthe Merciless: FPGA adapter for reading individual NAND flash memory.

Source: UCSD

Cácnhà nghiên cứu gợi ý rằng các nhà sản xuất SSD cầnphải phát triển các kỹ thuật kiểm tra việc xóa các dữliệu mà không để lại các dấu vết của dữ liệu. Họđang nói không phải về việc san phẳng sự sử dụngrồi, mà thông thường hơn về một lớp chuyển dịch củaflash FTL (Flash Translation Layer) mà nó tạo ra mối quan hệgiữa địa chỉ khối logic (LBA) và các 'trang' vật lý củachip flash.

Cáctrình kiểm soát trong một số đĩa cứng và SSD gần đâycho phép mã hóa hoàn toàn tất cả các dữ liệu đượcghi trên ổ đĩa mà không bị thua thiệt về tốc độ (mãhóa hoàn toàn đĩa, ổ đĩa tự mã hóa). Điều này chophép các dữ liệu được xóa một cách có an ninh đơngiản và nhanh chóng, chỉ bằng việc xóa khóa mật mãđược sử dụng để mã hóa ổ đĩa. Nhóm nghiên cứucủa Wei coi thủ tục này là an ninh về nguyên tắc, nhưng,theo quan điểm về các lỗi khi triển khai được thấytheo các phương pháp xóa khác, đã cảnh báo về “sựlạc quan thái quá” trong việc tin tưởng vào giải phápnày.

Nhữngcạm bẫy đang chờ các giải pháp phần mềm như TrueCrypttrên SSD. Trước hết, việc mã hóa hồi tưởng quá khứcác phân đoạn trên các vật trung chuyển có sử dụngviệc san phẳng sự sử dụng rồi có thể giảm thiểuhiệu lực cuaru mã hóa và ảnh hưởng tới tính có thểtừ chối một cách có lý. Thứ hai, tốc độ ghi của SSDkhông bị suy giảm, khi các số lượng ngẫu nhiên đượcviết để giải phóng các vùng bộ nhớ sao cho có khảnăng thể hiện một phân đoạn (patition) là đầy như thếnào.

Đốivới các chức năng mã hóa được xây dựng trong cáctrình điều khiển ổ cứng, thì mật khẩu có thể đưavào được bằng việc sử dụng các phần mềm bổ sung,mã hóa có thể được kiểm soát bằng việc sử dụngmột giá trị ngẫu nhiên như là mật khẩu ATA, hoặc ổcó thể được ghép vào module nền tảng tin cậy của bomạch chủ (TPM) thông qua TCG Opal, sao cho nó chỉ có thểsử dụng được với sự kết hợp của bo mạch chủ đó.

Pháhủy một cách cơ khí các vật trung chuyển lưu trữ, nhưđược sử dụng trong các ổ đĩa cứng thông thường,đưa ra một biện pháp lựa chọn có thể tin cậy đượctrong việc phá hủy các dữ liệu đã được lưu trữ.

Theresearchers suggest that SSD manufacturers need to develop verifiabletechniques for deleting data without leaving data remnants. They aretalking not about wear levelling, but more generally about a flashtranslation layer (FTL) which generates the relationship between thelogical block address (LBA) and the flash chip's physical 'pages'.

Specialcontrollers on some recent hard disks and SSDs permit completeencryption of all data written to the drive with no loss of speed(full disk encryption, self-encrypting drive). This allows data to besecurely de-leted simply and quickly, merely by deleting thecryptographic key used to encrypt the drive. Wei's research groupconsiders this procedure to be secure in principle, but, in view ofthe errors in implementation found in other methods of deletion,warns against being "unduly optimistic" in trusting in thissolution.

Pitfallsalso await software solutions such as TrueCrypt on SSDs. Firstly,retrospective encryption of partitions on media which make use ofwear levelling can reducethe efficacy of encryption and impact on plausible deniability.Secondly, the write speed of SSDs can be reduced, since randomnumbers are written to free areas of memory so that it is notpossible to tell how full a partition is.

Forencryption functions built into hard drive controllers, the passwordcan be entered using additionalsoftware, encryption can be controlled using a random value usedas an ATA password, or the drive can be coupled to the motherboard'strusted platform module (TPM) via TCGOpal, so that it is only usable in conjunction with thatmotherboard.

Mechanicaldestruction of storage media, as used on normal hard drives,offers a reliable al-ternative means of destroying saved data.

Dịchtài liệu: Lê Trung Nghĩa

Ý kiến bạn đọc

Những tin mới hơn

Những tin cũ hơn

Blog này được chuyển đổi từ http://blog.yahoo.com/letrungnghia trên Yahoo Blog sang sử dụng NukeViet sau khi Yahoo Blog đóng cửa tại Việt Nam ngày 17/01/2013.Kể từ ngày 07/02/2013, thông tin trên Blog được cập nhật tiếp tục trở lại với sự hỗ trợ kỹ thuật và đặt chỗ hosting của nhóm phát triển...

DigComp 3.0: Khung năng lực số châu Âu

DigComp 3.0: Khung năng lực số châu Âu

Các bài toàn văn trong năm 2025

Các bài toàn văn trong năm 2025

Các bài trình chiếu trong năm 2025

Các bài trình chiếu trong năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Các lớp tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Tập huấn thực hành ‘Khai thác tài nguyên giáo dục mở’ cho giáo viên phổ thông, bao gồm cả giáo viên tiểu học và mầm non tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Các tài liệu dịch sang tiếng Việt tới hết năm 2025

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Loạt bài về AI và AI Nguồn Mở: Công cụ AI; Dự án AI Nguồn Mở; LLM Nguồn Mở; Kỹ thuật lời nhắc;

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Nhóm các Nhà cấp vốn Nghiên cứu Mở (ORFG) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Tổng hợp các bài của Liên minh S (cOAlition S) đã được dịch sang tiếng Việt

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Năm Khoa học Mở & Chuyển đổi sang Khoa học Mở - Tổng hợp các bài liên quan

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

Bàn về 'Lợi thế của doanh nghiệp Việt là dữ liệu Việt, bài toán Việt' - bài phát biểu của Bộ trưởng Nguyễn Mạnh Hùng ngày 21/08/2025

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

‘KHUYẾN NGHỊ VÀ HƯỚNG DẪN TRUY CẬP MỞ KIM CƯƠNG cho các cơ sở, nhà cấp vốn, nhà bảo trợ, nhà tài trợ, và nhà hoạch định chính sách’ - bản dịch sang tiếng Việt

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm)

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘Đặc tả Khung Tính mở Mô hình (MOF)’ của LF AI & Data - Tài sản chung của AI Tạo sinh - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

‘LỘ TRÌNH CỦA TỔNG THƯ KÝ LIÊN HIỆP QUỐC VỀ HỢP TÁC KỸ THUẬT SỐ THÚC ĐẨY HÀNG HÓA CÔNG CỘNG KỸ THUẬT SỐ’ - bản dịch sang tiếng Việt

AI trong TVET - Một vài gợi ý triển khai trong thực tế

AI trong TVET - Một vài gợi ý triển khai trong thực tế

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tài sản chung kỹ thuật số và Hàng hóa Công cộng Kỹ thuật số - Tìm thấy nền tảng chung cho các nhà hoạch định chính sách

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

Tọa đàm ‘Vai trò của Tài nguyên Giáo dục Mở trong chuyển đổi số giáo dục đại học’ tại Viện Chuyển đổi số và Học liệu - Đại học Huế, ngày 12/09/2025

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

‘Hiệp ước Kỹ thuật số Toàn cầu’ của Liên hiệp quốc - bản dịch sang tiếng Việt

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

12 dự án AI Nguồn Mở hàng đầu để bổ sung vào kho công nghệ của bạn. 11. Hugging Face Transformers

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

Dự án DIAMAS đưa ra Khuyến nghị và Hướng dẫn Truy cập Mở Kim cương

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trợ lý AI tốt nhất (chatbots)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

Hướng dẫn kỹ thuật lời nhắc. Kỹ thuật viết lời nhắc. Lời nhắc Tái Hành động (ReAct)

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

‘Quản trị dữ liệu trong AI Nguồn Mở. Xúc tác cho quyền truy cập có trách nhiệm và có hệ thống’ - bản dịch sang tiếng Việt

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Trình tạo nhạc AI tốt nhất

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

Vì sao Singapore đang xây dựng hàng hóa công cộng kỹ thuật số

Nâng cao tính mở và khả năng sử dụng của Hàng hóa Công cộng Kỹ thuật số bằng cách chỉ chấp nhận các bộ sưu tập nội dung và bộ dữ liệu hoàn toàn được cấp phép mở

Nâng cao tính mở và khả năng sử dụng của Hàng hóa Công cộng Kỹ thuật số bằng cách chỉ chấp nhận các bộ sưu tập nội dung và bộ dữ liệu hoàn toàn được cấp phép mở

Hình dung lại dữ liệu cho AI Nguồn Mở: Lời kêu gọi hành động

Hình dung lại dữ liệu cho AI Nguồn Mở: Lời kêu gọi hành động

Chiến lược 2023-2028 của DPGA

Chiến lược 2023-2028 của DPGA

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Công cụ AI quản lý kiến thức tốt nhất

50 công cụ AI tốt nhất cho năm 2025 (Đã thử và kiểm nghiệm) - Công cụ AI quản lý kiến thức tốt nhất